蜜罐技术

本文最后更新于 2024-04-20,欢迎来到我的Blog! https://www.zpeng.site/

蜜罐技术

1、简介

蜜罐是一种主动防御技术,通过主动的暴露一些漏洞、设置一些诱饵来引诱攻击者进行攻击,从而可以对攻击行为进行捕获和分析。

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

2、分类

蜜罐系统根据攻击者与蜜罐的交互级别把蜜罐分为低交互蜜罐、中交互蜜罐和高交互蜜罐。

低交互蜜罐通常是最容易安装、配置、部署和维护的,它的设计和基本功能都很简单,只是模拟各种服务,攻击者仅限于与预先指定的服务进行交互。例如,一个低交互的蜜罐可以用来模拟一个标准的Linux服务器,在Linux服务器中正在运行的FTP、SMTP和TELNET等服务。攻击者可以通过远程连接到这个蜜罐,并且获得服务的登录提示,然后通过猜测或暴力破解进行登录尝试,蜜罐将捕获并且收集这些登录尝试,攻击者与蜜罐的交互仅限于登录尝试,并不能登录到这个系统。

中交互蜜罐为攻击者提供了比低交互蜜罐更多的交互能力,如提高一些低交互蜜罐无法提高的响应,但比高交互蜜罐的功能少。例如,可以通过构建一个中交互蜜罐来模拟一个web服务器,并且呈现出蠕虫病毒攻击所需的漏洞,无论何时攻击者与蜜罐建立http连接,蜜罐都会进行响应,使攻击者有机会与模拟的web服务器进行交互。这种交互的程度比低交互的蜜罐交互程度高。在低交互的蜜罐中,攻击者可能只会获得一个http的响应提示。在蠕虫蜜罐的例子中,可以捕获攻击行为的有效载荷,以便对攻击行为进行分析。

高交互蜜罐可以为构建者提供大量攻击者的信息,构建和维护非常的耗费时间,而且风险极高,在高交互性的蜜罐中,攻击者可以对真实的操作系统进行访问,系统中有着最真实的漏洞,记录下的入侵信息也都是最真实的。

3、优缺点

优点

早期预警系统:蜜罐可以作为一个早期预警系统,帮助组织及时发现潜在的网络攻击3。

攻击行为分析:通过捕获攻击者的活动信息,蜜罐为组织提供有价值的威胁情报,帮助管理员了解攻击者的行为模式,提高防御能力3。

分散攻击者注意力:蜜罐可以分散攻击者的注意力,使其将资源投入到无用的攻击上,从而保护真实的系统免受攻击3。

培训和学习环境:蜜罐可以为安全人员提供一个安全的培训和学习环境,帮助他们了解攻击者的行为模式、工具和方法,提高安全技能和知识水平3。

容忍入侵:蜜罐的主要目标是容忍入侵者攻击自身,在被攻击的过程中记录收集入侵者的攻击工具、手段、动机、目的等行为信息1。

简单易用:相对于其他安全措施,蜜罐的使用相对简单,不需要保存特征数据库或进行复杂的配置9。

缺点

数据收集面狭窄:蜜罐只能检测到针对其自身的攻击行为,对于攻击者攻击其他系统的行为则无法感知,可能导致蜜罐失去其作用39。

风险:在高交互的蜜罐中,存在已知漏洞外,还存在未知的漏洞,若遇到高级攻击者,可能会把蜜罐当成一个跳板,对真实的业务系统展开攻击2。

管理和维护成本:为了保持蜜罐的有效性和安全性,需要对其进行定期更新和维护,这可能会增加组织的管理和维护成本3。

指纹识别风险:蜜罐在模拟漏洞和弱点时,可能会暴露自身的特征和行为模式,从而被攻击者识别出真实身份3。

技术要求高:蜜罐需要模拟真实的网络环境,配置和管理都较为复杂,需要专业的技术人员进行操作7。

法律问题:蜜罐收集到的数据可能涉及到黑客的隐私和法律问题,需要谨慎处理,避免陷入法律纠纷7。

4、工具

蜜罐技术涉及多种工具,这些工具根据其设计和功能的不同,可以用于不同的安全场景和目的。以下是一些蜜罐工具的示例:

Honeyd:一个开源工具,允许用户创建虚拟的、具有成千上万主机的网络4。

Nepenthes:一个低交互性的蜜罐,能够自动收集基于Windows的蠕虫样本4。

Honeytrap:设计用于捕获未知攻击的工具,它在所有TCP端口上监听并动态监视每个端口上的加载句柄4。

HFish:一款开源的多功能主动诱导型蜜罐平台,支持HTTP(S)、SSH、SFTP、Redis、MySQL、FTP、Telnet等多种协议4。

HoneyMonkey:一个客户端蜜罐,可以监视系统状态的变化,以检测未授权的修改4。

MITRE HoneyClient:一个客户端蜜罐的例子,用于与潜在的恶意服务器交互,并可以监视系统状态的变化4。

Shelia:另一个客户端蜜罐工具,用于检测和分析恶意Web服务器4。

Capture HPC:允许使用不同的客户端软件,如Firefox、RealPlayer、Microsoft Word等,进行交互并监视状态变化4。

5、HFish

简介

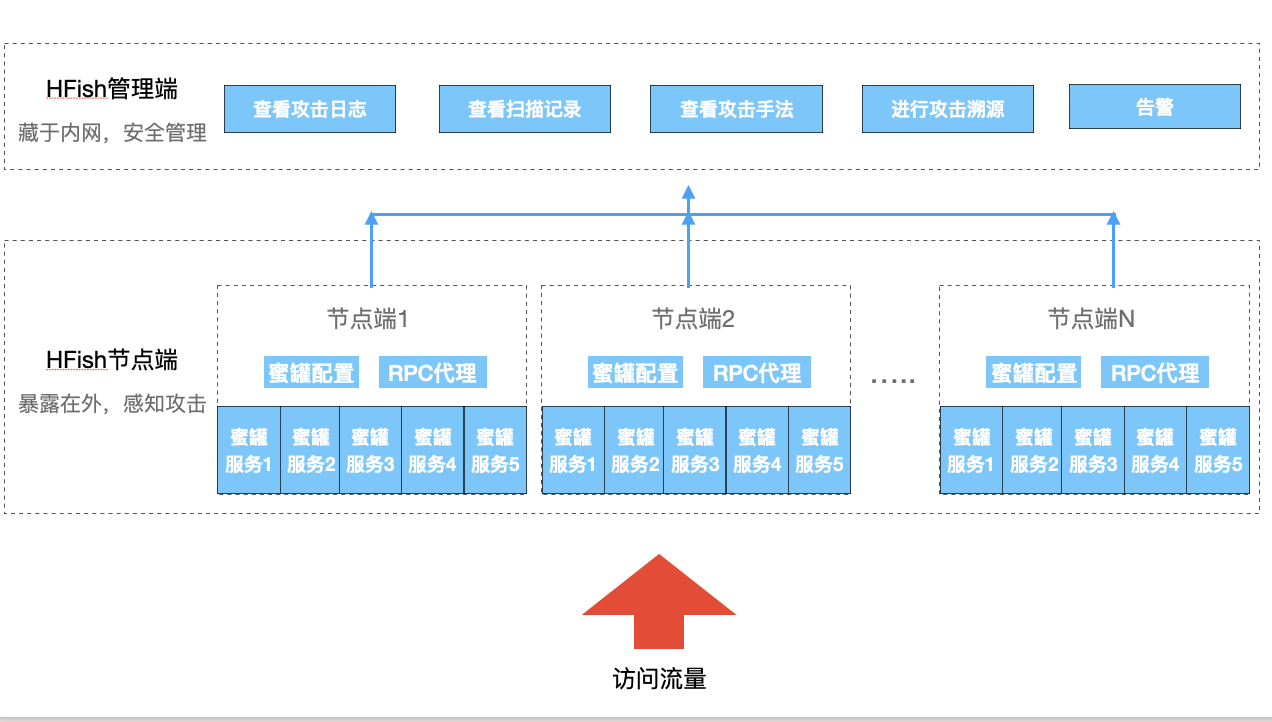

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

HFish支持基本网络 服务、OA系统、CRM系统、NAS存储系统、Web服务器、运维平台、安全产品、无线AP、交换机/路由器、邮件系统、IoT设备等90多种蜜罐服务、支持用户制作自定义Web蜜罐、支持流量牵引到免费云蜜网、支持可开关的全端口扫描感知能力、支持可自定义的蜜饵配置、一键部署、跨平台多架构,支持Linux x32/x64/ARM、Windows x32/x64平台和多种国产操作系统、支持龙芯、海光、飞腾、鲲鹏、腾云、兆芯等国产CPU、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

安装

linux联网环境,一键安装(强烈推荐)

CentOS 是HFish团队主力开发和测试系统,推荐选用CentOS系统部署管理端

如果部署的环境为Linux,且可以访问互联网,强烈建议使用一键部署脚本进行安装和配置,在使用一键脚本前,请先配置防火墙。

如果蜜罐节点暴露在互联网,可能会出现TCP连接超过最大1024个连接数限制,导致其他连接被拒绝的情况,可手动放开机器TCP最大连接数。参考解决链接:

https://www.cnblogs.com/lemon-flm/p/7975812.html

以root权限运行以下命令,确保配置防火墙开启TCP/4433、TCP/4434

firewall-cmd --add-port=4433/tcp --permanent #(用于web界面启动)

firewall-cmd --add-port=4434/tcp --permanent #(用于节点与管理端通信)

firewall-cmd --reload如之后蜜罐服务需要占用其他端口,可使用相同命令打开

以root权限运行以下一键部署命令

bash <(curl -sS -L https://hfish.net/webinstall.sh)完成安装后,通过以下网址、账号密码登录

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish2021如果管理端的IP是192.168.1.1,则登陆链接为:https://192.168.1.1:4433/web/

URL中/web/路径不能少,

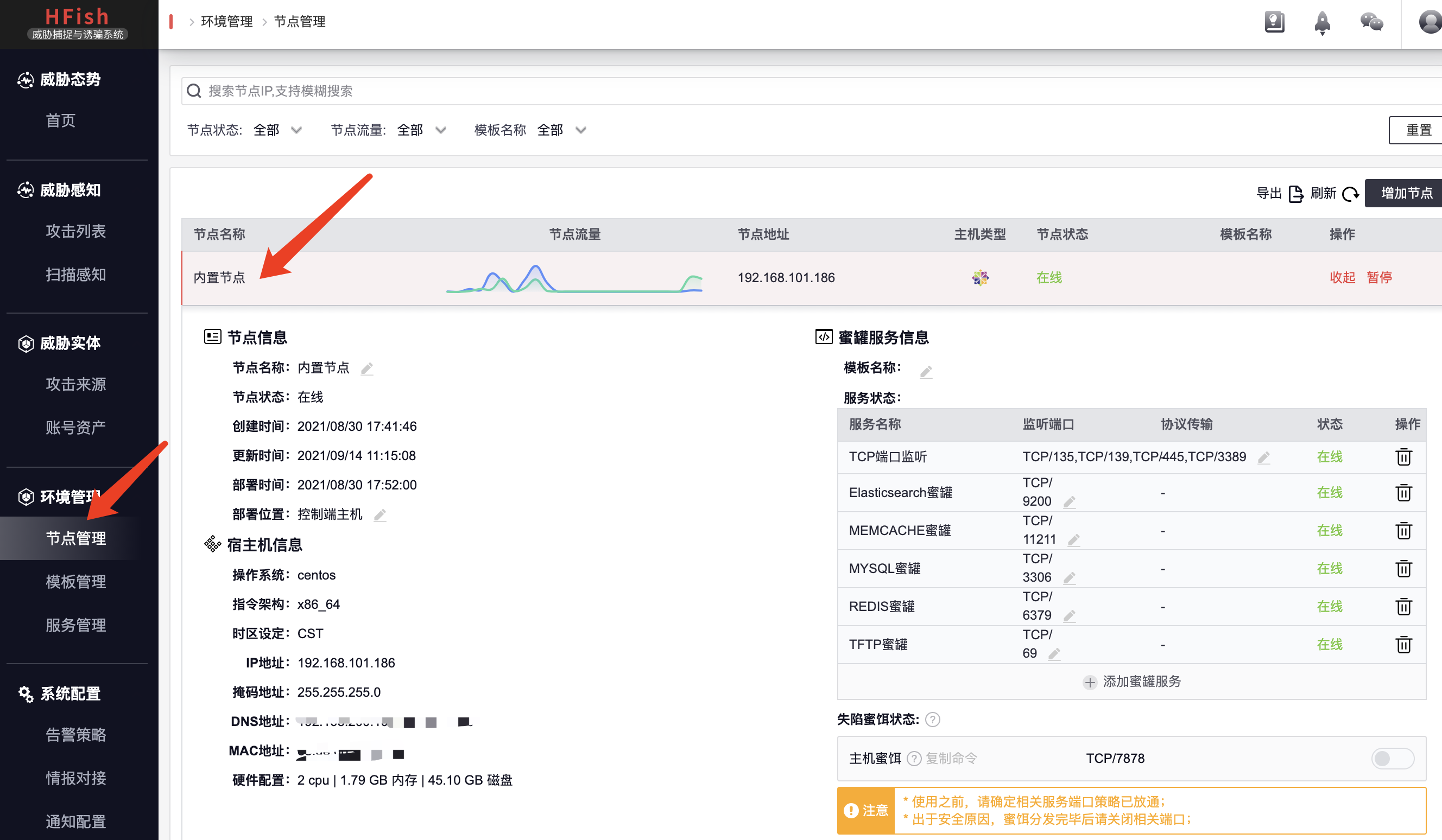

安装完成登录后,在「节点管理」页面中可看到管理端服务器上的默认节点,如下图:

linux无法联网,手动安装

如果您的环境无法联网,可以尝试手动安装。

下载安装包:

点击 Linux AMD x86-64安装包 获取安装包,以Linux 64位系统为例

创建一个目录用于后续存放解压缩文件

mkdir /home/user/hfish将HFish安装文件解压到刚才创建的目录中

tar zxvf hfish-3.3.4-linux-amd64.tgz -C /home/user/hfish以root权限运行以下命令,确保配置防火墙开启TCP/4433、TCP/4434

sudo firewall-cmd --add-port=4433/tcp --permanent (用于web界面启动)

sudo firewall-cmd --add-port=4434/tcp --permanent (用于节点与管理端通信)

sudo firewall-cmd --reload进入安装目录直接运行install.sh

cd /home/user/hfish

sudo ./install.sh登陆web界面

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish2021如果管理端的IP是192.168.1.1,则登陆链接为:https://192.168.1.1:4433/web/

URL中/web/路径不能少,

安装完成登录后,在「节点管理」页面中可看到管理端服务器上的默认节点,如下图:

- 感谢你赐予我前进的力量